Een cryptocurrency-trader heeft $50 miljoen in USDT van Tether verloren door een geavanceerde “address poisoning”-aanval.

Op 20 december meldde blockchain-beveiligingsbedrijf Scam Sniffer dat de aanval begon nadat het slachtoffer een kleine testtransactie van $50 naar zijn eigen adres stuurde.

Hoe de address poisoning-zwendel zich ontvouwde

Het is belangrijk om te weten dat handelaren deze standaard voorzorgsmaatregel nemen om te controleren of ze geld naar het juiste adres sturen.

Maar deze activiteit werd opgemerkt door een geautomatiseerd script van de aanvaller, dat meteen een “gespoofd” wallet-adres aanmaakte.

Het nep-adres lijkt veel op het bedoelde ontvangstadres: het begint en eindigt met dezelfde letters en cijfers. Alleen het midden van het adres is anders, waardoor het lastig te herkennen is.

De aanvaller stuurde vervolgens een heel klein bedrag aan crypto van het nep-adres naar de wallet van het slachtoffer.

Hierdoor kwam het frauduleuze adres in de laatste transactiegeschiedenis van het slachtoffer te staan, terwijl veel wallet-apps alleen een verkorte versie van het adres tonen.

Doordat het slachtoffer alleen naar het begin en einde keek, kopieerde hij het nep-adres uit zijn transactiegeschiedenis zonder het hele adres te controleren. In plaats van geld naar de veilige eigen wallet te sturen, maakte de trader vervolgens 49.999.950 USDT direct over naar de aanvaller.

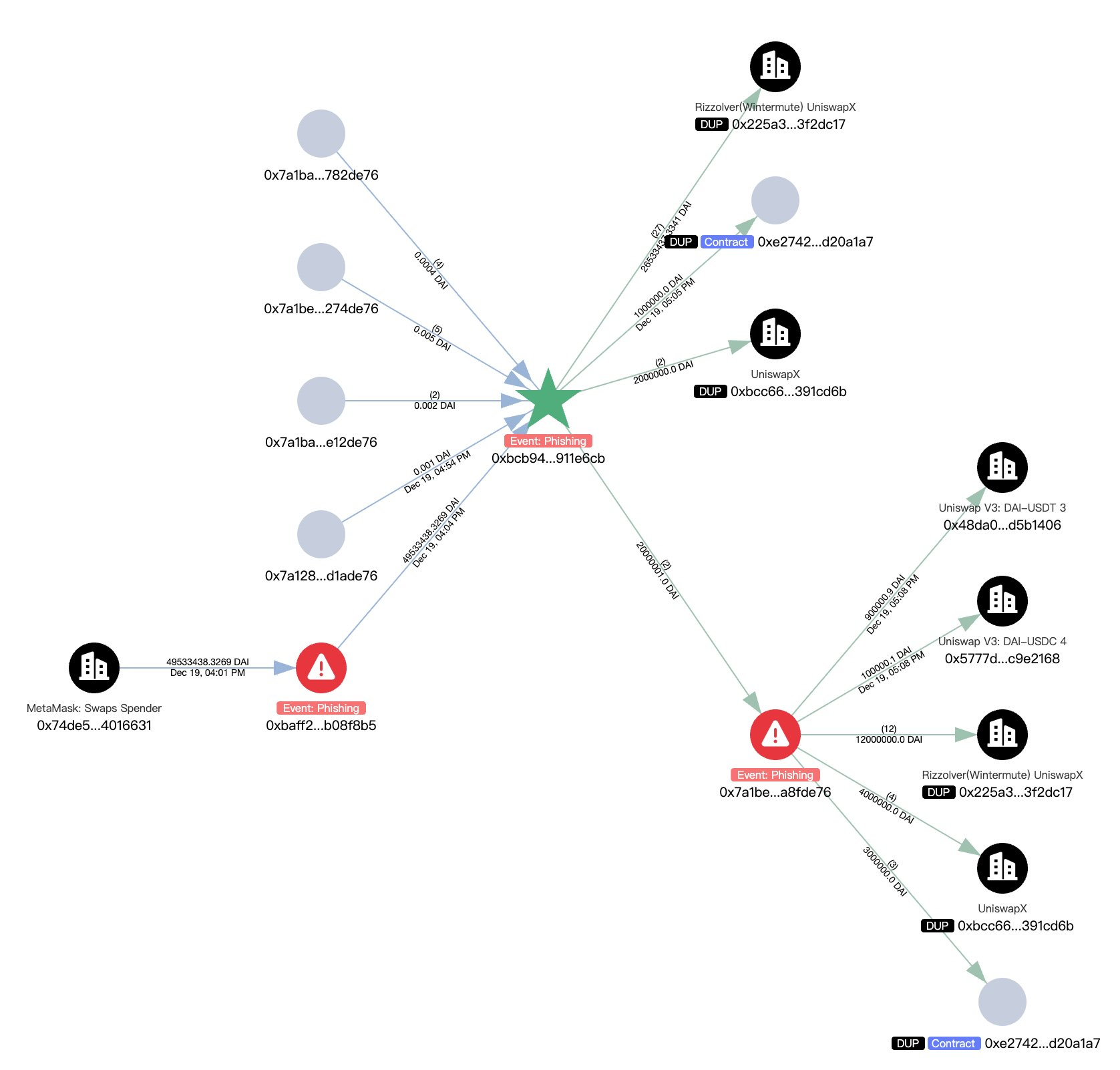

Nadat de aanvaller het geld ontving, probeerde hij snel de kans op inbeslagname te beperken, zo blijkt uit on-chain informatie. De dader wisselde de gestolen USDT – die door de uitgever bevroren kan worden – direct om naar de DAI stablecoin via MetaMask Swap.

Vervolgens zette de aanvaller deze omzetting om naar zo’n 16.680 ETH.

Om het spoor extra te verbergen stortte de aanvaller de ETH via Tornado Cash. Deze gedecentraliseerde mixing-service is bedoeld om het zichtbare verband tussen zender en ontvanger te verbreken.

Slachtoffer biedt $1.000.000 bounty

In een poging de gestolen crypto terug te krijgen, stuurde het slachtoffer een on-chain bericht met het aanbod van een white-hat bounty van $1 miljoen in ruil voor 98% van de gestolen fondsen.

“Wij hebben officieel aangifte gedaan bij de politie. Met hulp van wetshandhaving, cybersecurityinstanties en verschillende blockchain-protocollen hebben wij nu al veel belangrijke en bruikbare informatie verzameld over jouw activiteiten,” stond in het bericht.

In het bericht waarschuwde het slachtoffer de aanvaller dat hij “onophoudelijk” juridische stappen zal zetten als er binnen 48 uur geen gehoor wordt gegeven aan het verzoek.

“Als je niet meewerkt: wij zullen de zaak opschalen via juridische en internationale opsporingskanalen. Jouw identiteit zal worden achterhaald en gedeeld met de juiste autoriteiten. We zullen zonder stoppen strafrechtelijke én civiele stappen ondernemen tot volledige rechtvaardigheid. Dit is geen verzoek – je krijgt nog één laatste kans om onomkeerbare consequenties te vermijden,” aldus het slachtoffer.

Dit incident benadrukt opnieuw een blijvend kwetsbaar punt in hoe digitale wallets transactie-informatie weergeven en hoe aanvallers gebruikersgedrag uitbuiten in plaats van fouten in blockchaincode.

Beveiligingsanalisten hebben al vaker gewaarschuwd dat wallet-providers door het inkorten van lange adressen voor het gebruiksgemak een gevaarlijke situatie scheppen.

Als dit probleem niet wordt opgelost, zullen aanvallers waarschijnlijk blijven profiteren van het feit dat gebruikers meestal alleen de eerste en laatste tekens van een adres controleren.