Bybit-hack heeft in 2025 veel opschudding veroorzaakt in de crypto-community. De beveiliging-inbreuk van $1,5 miljard is nu een van de grootste hacks van een crypto exchange in de geschiedenis. Hackers maakten gebruik van een kwetsbaarheid in een wallet, waarmee ze Ethereum (ETH) konden stelen, waardoor handelaren zich afvragen wat er misging. Was dit te voorkomen? En belangrijker nog, zijn de klantfondsen veilig? Laten we precies bekijken wat er gebeurde, hoe Bybit heeft gereageerd en wat dit betekent voor de cryptomarkt in de toekomst.

BELANGRIJKE PUNTEN

➤ Bybit-hack in 2025 maakte gebruik van gebreken bij het ondertekenen van transacties, wat leidde tot een verlies van $1,5 miljard.

➤ Hackers gebruikten cross-chain bridges en mixers om gestolen geld wit te wassen.

➤ Onvolkomenheden in de beveiliging van derde partijen, zoals de AWS-breuk bij Safe{Wallet}, kunnen exchanges compromitteren.

Wat is Bybit?

Bybit is een cryptocurrency exchange die handelaren de mogelijkheid biedt om digitale valuta te kopen, verkopen en verhandelen. Het platform is opgericht in 2018 en richt zich vooral op het aanbieden van geavanceerde handelstools, waaronder margin trading en futures-contracten, wat het aantrekkelijk maakt voor ervaren handelaren. Bybit ondersteunt een breed scala aan cryptocurrencies, waaronder Bitcoin (BTC), Ethereum (ETH), en andere altcoins.

Bybit heeft ook een reputatie opgebouwd door veilige handelsomgevingen te bieden, hoewel het, zoals bij veel crypto exchanges, kwetsbaar kan zijn voor hacks en beveiligingsproblemen.

Bybit-hack 2025

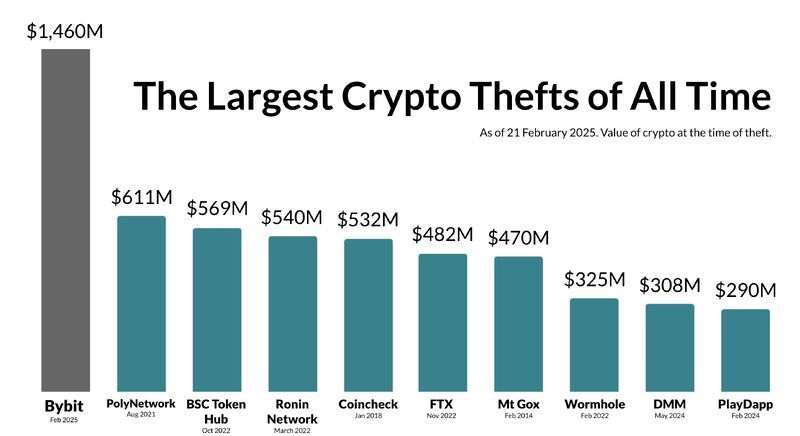

De Bybit-hack was een zeer gecoördineerde aanval waarbij $1,5 miljard aan Ethereum (ETH) werd gestolen van het platform. Onderzoek wijst uit dat hackers gebruik maakten van een kwetsbaarheid in een single-signing transactie, waarmee ze de walletbeveiliging konden omzeilen en ongeautoriseerde opnames konden uitvoeren.

Hoe is de Bybit-hack gebeurd?

Blockchain-beveiligingsfirma’s die de Bybit-hack hebben onderzocht, wijzen op een fout in het wallet signing-proces als het mogelijke zwakke punt dat de aanvallers hebben uitgebuit. Dit is hoe het waarschijnlijk is gegaan:

- Een transactie-signing-exploit was het begin van de hack, waarbij aanvallers gebruik maakten van een single-signing transactie kwetsbaarheid. Dit stelde hen in staat om meerdere opnames te autoriseren met slechts één enkele goedkeuring.

- Daarna volgde de compromittering van cold wallets. In tegenstelling tot de meeste crypto-hacks die gericht zijn op hot wallets, lijkt deze aanval de cold storage van Bybit te hebben aangetast, wat zorgen oproept over diepere kwetsbaarheden in de beveiliging.

- Dit alles ging gepaard met phishing- en social engineering-aanvallen. De aanvallers hebben mogelijk toegang gekregen tot interne referenties via phishing-oplichting gericht op Bybit-medewerkers. Dit was echter slechts een deel van de vroege hypothese, en Bybit lijkt inmiddels de primaire oorzaak van de hack te hebben geïdentificeerd (waarover later meer).

Wat is een single-signing transactiekwetsbaarheid?

Deze kwetsbaarheid maakt het mogelijk om een enkele goedkeuring van een transactie opnieuw te gebruiken of te manipuleren, wat kan leiden tot ongeautoriseerde opnames. Laten we dit stap voor stap uitleggen:

- Smart contract signing flaw – Wanneer geld van een cold wallet naar een hot wallet wordt verplaatst, genereert het systeem een goedkeuringshandtekening om de transactie te verifiëren.

- Misbruik maken van het goedkeuringsproces – Aanvallers onderschepten deze handtekening en gebruikten deze om meerdere ongeautoriseerde transacties te starten.

- Geld aftappen in enkele seconden– Omdat het systeem deze transacties als goedgekeurde transacties behandelde, konden de hackers Ethereum (ETH) uit de reserves van Bybit halen zonder onmiddellijk alarm te slaan.

Stel je voor dat je een blanco cheque ondertekent voor een vertrouwde vriend. In plaats van het afgesproken bedrag op te nemen, kopiëren ze je handtekening en legen ze je hele bankrekening. Dat is wat hier gebeurde: de hackers onderschepten een geldige handtekening en hergebruikten deze om de fondsen van Bybit leeg te trekken.

Waren er andere beveiligingslekken?

Hoewel het probleem met de eenmalige ondertekening van transacties de belangrijkste exploit lijkt te zijn, kunnen andere potentiële problemen phishing-aanvallen, kwetsbaarheden in smart contracts en natuurlijk de vertraagde detectie van de aanval zijn.

Wist je dat? Bybit-hack 2025 werd voor het eerst ontdekt door on-chain onderzoeker ZachXBT, die op 21 februari 2025 een sterke uitstroom van fondsen waarnam van het Bybit-platform. Kort daarna bevestigden blockchain-beveiligingsbedrijven SlowMist en PeckShield de inbreuk en merkten op dat Bybit te maken had met ongekende geldonttrekkingen.

Terwijl deze inzichten aanvankelijk naar voren kwamen, is er nieuwe informatie ontdekt over de hoofdoorzaak van de hack bij Bybit in 2025.

Wat veroorzaakte hack bij Bybit in 2025?

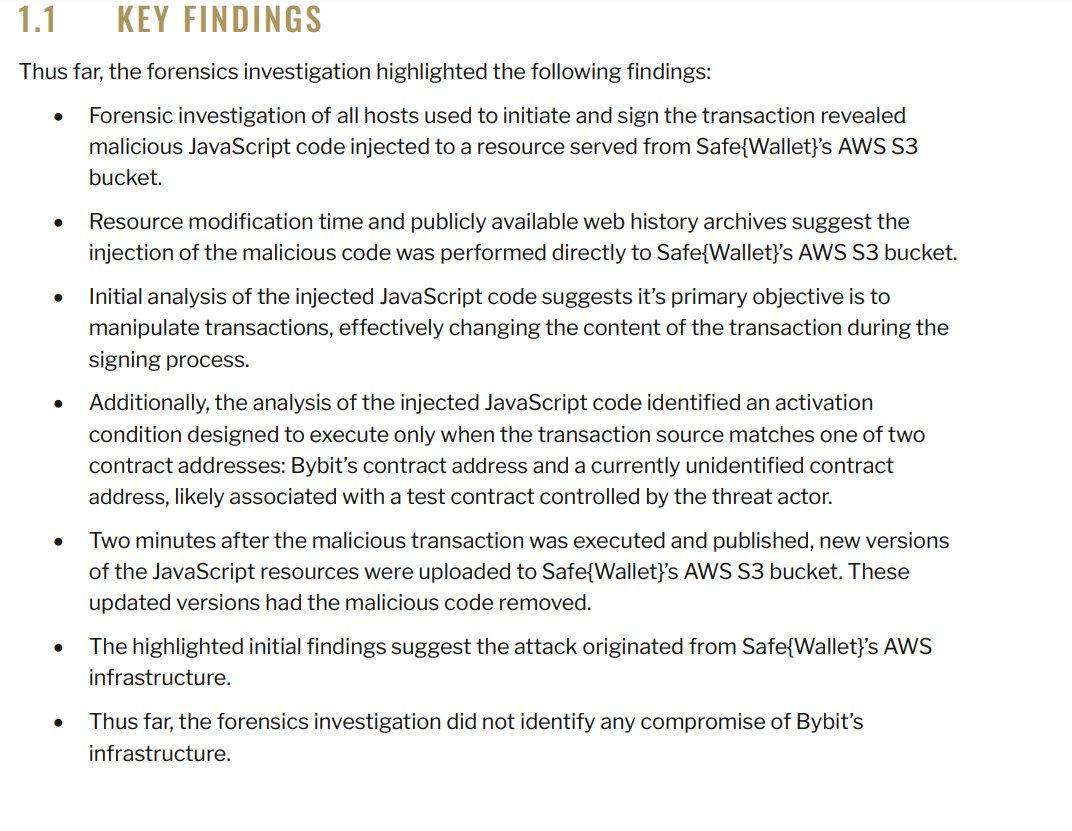

In tegenstelling tot de aanvankelijke vrees voor een interne beveiligingsfout, heeft forensisch onderzoek gewezen op een inbreuk in Safe{Wallet}, een third-party wallet infrastructuur die Bybit gebruikte voor multi-signature transacties.

Wat is Safe{Wallet}?

Safe{Wallet} kan worden gezien als een kluis op basis van smart contracts, ontworpen om transacties veilig te houden door middel van goedkeuringen met meerdere handtekeningen. Het draait op AWS S3, wat betekent dat het JavaScript-bestanden opslaat en laadt vanuit de cloud om transacties te verwerken. Klinkt efficiënt, toch? Helaas is dat precies waar het misging.

Hackers ontdekten een manier om kwaadaardig JavaScript in de AWS S3-bucket van Safe{Wallet} te injecteren, waardoor ze transacties in realtime konden aanpassen zonder opgemerkt te worden. Hoewel Bybit’s kernbeveiliging technisch gezien niet “gehackt” was, werd de tool die werd gebruikt voor het goedkeuren en uitvoeren van transacties gemanipuleerd. Bybit ondertekende de overdrachten, maar de hackers herschreven de eindbestemming van de fondsen zonder dat iemand het merkte.

Hoe vond de hack plaats?

Tijdens een reguliere ETH cold wallet-overdracht naar een hot wallet, wijzigde het kwaadaardige script, dat in Safe{Wallet}’s JavaScript was ingebed, de transactiegegevens terwijl deze werd ondertekend.

Stel je voor dat je in een winkel betaalt, en de caissière verwisselt ongemerkt de betaalterminal. Je denkt dat de transactie legitiem is, maar je geld wordt ergens anders naartoe gestuurd.

Dat is precies wat hier gebeurde: Bybit’s ondertekenaars keurden de transactie goed in de veronderstelling dat alles veilig was, maar het aangepaste Safe{Wallet}-script wijzigde stilletjes het ontvangersadres naar dat van de aanvaller.

Real-time transactiekapingen

De JavaScript-injectie was ontworpen om alleen te activeren wanneer transacties afkomstig waren van specifieke adressen – Bybit’s cold wallet-contract en een ander onbekend adres (waarschijnlijk een testadres gebruikt door de aanvallers). Dit betekende dat:

- Als een normale gebruiker interactie had met Safe{Wallet}, gebeurde er niets verdachts.

- Wanneer Bybit een transfer van hoge waarde verwerkte, veranderde het script de bestemmings-wallet vlak vóór de uitvoering.

Omdat de transactie nog steeds cryptografisch ondertekend was door Bybit’s geautoriseerde wallets, was er geen onmiddellijke rode vlag; het zag er volledig legitiem uit op de blockchain.

Geen typische exchange-hack

Bij de meeste crypto exchange-hacks zoals Mt. Gox (2014) of Coincheck (2018) ging het om het lekken van private keys of directe inbraken in wallets van exchanges. Dat is als inbrekers die in een bankkluis inbreken.

De Bybit-hack 2025 was echter anders; het was een aanval op infrastructuurniveau. In plaats van het stelen van privé sleutels, manipuleerden de hackers het transactie-ondertekeningsproces zelf:

- Bybit’s eigenlijke wallet-beveiliging werd niet geschonden.

- De hack maakte gebruik van een hulpmiddel dat werd gebruikt bij het ondertekenen van transacties in plaats van de opslag van assets zelf.

Waarom is dit belangrijk voor crypto-beveiliging?

Deze hack onthult een ernstig beveiligingslek: zelfs als een exchange zijn eigen systemen goed beveiligt, kunnen integraties met derden toch kwetsbaarheden introduceren.

Safe{Wallet} was niet gebouwd als speeltuin voor hackers, maar de afhankelijkheid van JavaScript-bestanden in AWS S3 bleek de zwakke schakel te zijn. Niemand verwachtte dat aanvallers kwaadaardige code op infrastructuurniveau zouden binnensmokkelen, maar dat deden ze wel; ze herschreven transacties stilletjes vlak voor de uitvoering.

Deze hele situatie is een waarschuwing: crypto-platforms kunnen niet zomaar vertrouwen op tools van derden zonder voortdurende beveiligingsaudits, onafhankelijke transactiecontroles en strengere bescherming van meerdere handtekeningen. Als hackers het ondertekeningsproces zelf kunnen kapen, betekent zelfs de beste wallet-beveiliging niets.

Zelfs in een multi-sig setup, zoals deze hack bewijst, als de ondertekenaars onbewust frauduleuze transacties goedkeuren, worden beveiligingsmaatregelen zinloos.

Verdachte van de Bybit-hack: Lazarus Group

De Bybit-hack van 2025 wordt toegeschreven aan de beruchte Lazarus Group, een Noord-Koreaans hackerscollectief dat verantwoordelijk is voor enkele van de grootste cryptocurrency-diefstallen in de geschiedenis. Deze groep wordt ook in verband gebracht met meerdere high-profile cybermisdaden, waaronder de recente Phemex-hack, waarbij ongeveer $85 miljoen werd gestolen.

Hoe hebben ze Bybit gehackt?

Lazarus Group heeft niet simpelweg Bybit gehackt en vervolgens geld gestolen, maar voerde een aanval uit op het goedkeuringsproces van Bybit voor transacties. Door het Safe{Wallet}-systeem binnen te sluipen, wisten ze stilletjes geld om te leiden tijdens legitieme overschrijvingen.

Het resultaat? 401.000 ETH verdween voordat iemand met zijn ogen kon knipperen, een ramp van $1,5 miljard.

Hoe de hackers het geld doorsluisten

Het stelen van crypto kan soms eenvoudig lijken, maar het echte probleem is het uitgeven zonder gepakt te worden. Lazarus volgde hun gebruikelijke plan voor het witwassen van de gestolen crypto:

- Gecentraliseerde mixers

- Cross-chain bruggen

- Obscure exchanges

- Geld doorsluizen via low-KYC platforms die niet te veel vragen stellen.

Dezelfde oude trucs, maar dit keer met een veel groter bedrag. Wil je dieper ingaan op hoe het gebeurde? Bekijk dan deze uitsplitsing:

Bybit-hack 2025 was niet zomaar een eenvoudige Ethereum-diefstal; het was een geraffineerde roof waarbij meerdere assets betrokken waren die verder gingen dan alleen ETH. De aanvallers stalen 401.347 ETH (~$1,4 miljard), 90.376 stETH (Lido’s staked Ethereum), cmETH & METH tokens (Liquid-staked ETH van Mantle en andere protocollen), en $100.000 USDT, waarvan later een deel door Tether werd bevroren.

Deze mix van gestolen assets maakte het witwassen moeilijker, aangezien staked assets niet eenvoudig kunnen worden geliquideerd zonder dat het opvalt. Dit dwong de aanvallers om gebruik te maken van bridges, mixers en gecentraliseerde exchanges, wat hen uiteindelijk beter traceerbaar maakte.

Wat was de reactie van Bybit?

Bybit reageerde snel na de inbreuk en voerde een gelaagd reactieplan uit om de schade te beperken en verdere verliezen te voorkomen.

Onmiddellijke acties

- Gestolen fondsen werden veiliggesteld, en Bybit bood gebruikers de garantie van een 1:1 asset-backing.

- Er was een beveiligingsrevisie geleid door de versterking van multi-sig wallets, monitoring tools en API-beveiliging.

- Bybit bood een 10% bounty van $140 miljoen aan voor white-hat hackers om de gestolen fondsen terug te halen.

- Bybit bevroor orders en begon fondsen te volgen met partners als Chainalysis, Arkham en meer.

LazarusBounty.com: een nieuw wapen tegen crypto-misdaad

Bybit lanceerde LazarusBounty.com, een baanbrekende bounty-aggregator gericht op het Noord-Koreaanse hackerscollectief Lazarus Group.

Wat maakt het anders?

- Bounty-hunters kunnen direct verdienen

- Exchanges & mixers worden gestimuleerd om te handelen

- Good vs. bad actor rankings

- Live data van wallets voor onderzoekers

Hoe kan LazarusBounty verbeteren?

Onze suggesties om deze service aan te scherpen zijn onder andere

1. Het introduceren van een “Hot Wallet Defense” netwerk

Momenteel is LazarusBounty reactief, waarbij het gestolen fondsen achteraf opspoort. Bybit zou echter proactief kunnen handelen door hot wallets van exchanges te beveiligen vóór een aanval.

Dit kan worden gerealiseerd met een gedecentraliseerd honeypot-systeem, waarbij exchanges real-time tracking scripts gebruiken om verdachte transacties te markeren voordat ze on-chain worden uitgevoerd.

2. Regelgevers betrekken met real-time waarschuwingen

Bybit zou een dashboard voor toezichthouders kunnen toevoegen, dat wetshandhavingsinstanties onmiddellijk op de hoogte stelt wanneer Lazarus-gelinkte fondsen bewegen.

Het huidige probleem is dat exchanges assets vaak te laat bevriezen. Een directe link naar Interpol, OFAC of FATF zou de actie kunnen versnellen.

3. Open bounty’s op wallet-bewegingen

Momenteel is de premie gekoppeld aan het bevriezen van tegoeden, maar wat als premiejagers specifieke wallets kunnen opsporen en claimen? Bybit zou gebruikers in staat kunnen stellen om een wallet te “claimen”, waarbij ze een beloning ontvangen voor het volgen van het witwaspad zodra de wallet beweegt.

4. Openbare API voor zwarte lijsten van exchanges

Exchanges handelen niet altijd snel, omdat ze vaak geen real-time tracking van wallets hebben. De oplossing? Een live API die direct wallets met hoog risico bijwerkt, waardoor exchanges gedwongen worden om actie te ondernemen voordat de fondsen in mixers verdwijnen.

Hoeveel is er teruggevorderd?

Vanaf eind februari 2025 is $42,8 miljoen van de gestolen assets van de Bybit-hack 2025 bevroren of teruggevonden. Lees verder voor de volledige uitsplitsing:

- Ethereum (ETH): 34 ETH (≈$97.000) werd onderschept en bevroren door ChangeNOW, waardoor de aanvallers het niet verder konden verplaatsen.

- Bitcoin (BTC): 0,38755 BTC (≈$37.000) werd geblokkeerd op het Avalanche-netwerk nadat hackers het cross-chain overbrugden.

- Stablecoins (USDT/USDC): Tether bevroor 181.000 USDT, terwijl FixedFloat $120.000 aan gemengde USDT en USDC blokkeerde die gekoppeld waren aan de gestolen fondsen.

- Staked Ethereum-derivaten: 15.000 ETH werd met succes teruggehaald door mETH Protocol voordat de aanvallers het konden opnemen. Deze actie voorkwam verdere liquidatie van liquid-staked assets.

Daarnaast heeft het lopende forensische onderzoek op de blockchain meer dan 11.000 wallet-adressen geïdentificeerd die betrokken zijn bij het witwassen van gestolen fondsen. Dit stelt exchanges en protocollen in staat om verdachte activiteiten in real-time te detecteren, deze wallets op een zwarte lijst te zetten en de fondsen te bevriezen.

Hoe werden de gestolen fondsen opgespoord en bevroren?

Het terugvinden van deze assets is mogelijk gemaakt door een gelaagde, wereldwijde inspanning, die bestaat uit:

- Bevriezen van exchanges: Platformen zoals FixedFloat, ChangeNOW, Bitget en THORChain hebben deposito’s geïdentificeerd en bevroren die gekoppeld zijn aan de gestolen fondsen.

- Emittenten van stablecoin op de zwarte lijst: Tether en Circle hebben accounts met gestolen USDT en USDC gemarkeerd en bevroren, waardoor de hackers deze assets niet meer kunnen gebruiken.

- Blockchain-intelligentie opsporen: Forensische teams, waaronder Elliptic, Arkham, Chainalysis en TRM Labs, hebben in kaart gebracht hoe de aanvallers hun fondsen verplaatsten, waardoor exchanges transacties konden blokkeren voordat ze konden worden uitbetaald.

- Bounty-programma’s & deelname van de community: Bybit’s LazarusBounty.com heeft onafhankelijke onderzoekers gestimuleerd om gestolen fondsen op te sporen, door 5% bounty’s aan te bieden voor succesvolle bevriezingen en tot 10% voor teruggevonden fondsen.

Hoewel volledig herstel onwaarschijnlijk blijft, zou een combinatie van samenwerking tussen exchanges, real-time analyses en bounty-gedreven onderzoeken effectief kunnen zijn. Dit zou de mogelijkheden van hackers om gestolen assets te liquideren, aanzienlijk kunnen beperken.

Wat is de impact op de markt?

De Bybit-hack in 2025 heeft aangetoond dat zelfs multi-signature wallets en cold storage niet immuun zijn voor inbreuken op de infrastructuur. Nu hackers steeds creatiever worden, is het essentieel dat exchanges hun beveiliging verbeteren, integraties grondig controleren en real-time fraudedetectie implementeren. Het draait niet meer om vertrouwen, maar om verifiëren.

De toekomst van cryptobeurzen hangt af van proactieve beveiligingsmaatregelen, sectorbrede samenwerking en slimmere strategieën voor fondsenherstel om steeds geavanceerdere cyberbedreigingen effectief te bestrijden.