Nu cryptocurrency steeds populairder wordt, is er malware gemaakt om mining power te stelen van individuen, instellingen en bedrijven via een proces dat bekend staat als cryptojacking. De daders van deze nieuwe vorm van malware stelen niet je gegevens. In plaats daarvan zetten ze in het geheim resource-intensieve taken op het gebied van crypto mining op je apparaat zonder dat je het weet. In deze gids wordt cryptojacking in detail uitgelegd, inclusief de methoden van de aanvallers, enkele voorbeelden uit de praktijk en hoe je de kans dat cryptojacking jou overkomt kunt verkleinen.

- Wat is cryptojacking?

- Hoe vaak komt cryptojacking voor?

- Hoe werkt cryptojacking?

- Soorten cryptojacking

- Cryptojacking aanvalsmethoden

- Bronnen van cryptojacking malware

- Cryptojacking aanvalsvoorbeelden

- Hoe bescherm je jezelf tegen cryptojacking

- Hoe te reageren op een cryptojacking aanval

- Blijf veilig voor cryptojacking

- Vaak gestelde vragen

Wat is cryptojacking?

Cryptojacking is een plan waarbij het apparaat van iemand anders (computer, tablet, smartphone of server) zonder toestemming wordt gebruikt om cryptocurrencies te miningen.

In plaats van geld uit te geven aan crypto mining hardware, installeren de hackers malware op het apparaat van het slachtoffer om crypto te delven zonder hun toestemming of medeweten. Door computermiddelen te stelen, krijgen cryptojackers een oneerlijk voordeel ten opzichte van legitieme Bitcoin-miners zonder dure overheadkosten.

Helaas realiseren de meeste mensen zich niet dat ze zijn aangevallen. Dat komt omdat de hackers de malware die wordt gebruikt bij cryptojacking zo hebben ontworpen dat deze verborgen blijft voor het slachtoffer. De ondeugd eist nog steeds zijn tol omdat het andere processen van je apparaat vertraagt, de levensduur van het apparaat verkort en je elektriciteitsrekening verhoogt. Als je merkt dat je computer trager wordt of de ventilator meer gebruikt dan normaal, is er een kans dat je slachtoffer bent van cryptojacking.

Snel geld verdienen is de belangrijkste motivatie achter deze methode, vooral omdat winst halen uit crypto mining zeer competitief is. Daarom willen cybercriminelen crypto delven zonder de kosten te dekken.

Bovendien halen de criminelen hun doelwitten uit zoekmachinevirussen, phishing e-mails, social engineering en kwaadaardige links. In tegenstelling tot aanvallen zoals de 51%-aanval of de Vampire-aanval, is deze methode gericht op individuele gebruikers, inclusief degenen zonder kennis van of interesse in cryptocurrencies.

Hoe wijdverbreid is cryptojacking?

Cryptojacking is een van de meest voorkomende en goed verborgen cyberbedreigingen in de crypto-industrie en bereikte zijn hoogtepunt tussen 2017 en 2018. Vooral het eerste kwartaal van 2018 was berucht, met een rapport van Fortune dat een toename van 4000 procent in Android-gebaseerde cryptojacking-incidenten aangaf. In die periode drongen hackers steeds krachtiger hardware binnen, zoals de beruchte kaping van de besturingssystemen van een Europees waterbedrijf.

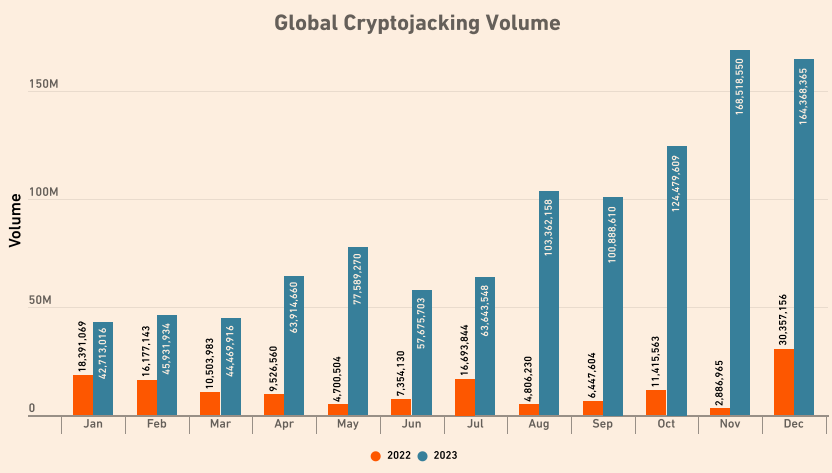

In de eerste helft van 2023 werden minstens 332 miljoen aanvallen gemeld, wat neerkomt op een duizelingwekkende stijging van 399 procent ten opzichte van 2022.

In een rapport van SonicWall werd vastgesteld dat daders van cryptojacking hun doellocaties de afgelopen tijd hebben verplaatst. Volgens het rapport kende Noord-Amerika een stijging van 36 procent ten opzichte van een jaar eerder, terwijl Europa en Azië elk een driecijferige stijging lieten zien, waarbij het eerstgenoemde land 6,5 keer zoveel aanvallen registreerde in 2022 vergeleken met 2021. Hetzelfde rapport merkte verder op dat de aanvallers hun werkterrein uitbreiden tot buiten de Windows-gebaseerde aanvallen en zich steeds meer richten op Redis- en Linux-servers als populaire doelwitten.

In hetzelfde 2023-rapport wordt de toename van dit soort aanvallen toegeschreven aan fraudeurs die overstappen van reguliere ransomware naar low-profile alternatieven. Zo kondigde de bekende hackersbende AstraLocker aan hun activiteiten te sluiten om zich te richten op cryptojacking.

Hackers worden steeds innovatiever en gedurfder naarmate het aantal gevallen van cryptojacking toeneemt. Met duizenden mensen die dergelijke netwerken gebruiken op meerdere apparaten, zijn sommige universiteiten zelfs gedwongen om hun netwerken af te sluiten.

Hoe werkt cryptojacking?

Cryptojacking is wijdverspreid omdat het een heimelijke, low-barrier, zeer winstgevende activiteit is. Hackers sluipen bijvoorbeeld hun malware-script, meestal een eenvoudige regel JavaScript-code, naar je apparaat terwijl je op een website surft.

Zodra je apparaat is geïnfecteerd, draait het cryptomijningsscript onopgemerkt op de achtergrond en mining het cryptocurrency, meestal de anoniem-gerichte CPU-zware Monero (XMR) tokens.

Hackers sturen meestal phishingmails naar slachtoffers en lokken ze zo dat ze op links klikken of kwaadaardige codes downloaden naar hun apparaten. Als alternatief kunnen cryptojackers cryptojacking-commandolijnen gebruiken om websites te infecteren die zijn ingesloten in HTML-code om websites te infecteren. Zodra een slachtoffer de geïnfecteerde webpagina opent, wordt de code geactiveerd en wordt het mining programma automatisch uitgevoerd.

Er zijn ook soorten mining malware die geprogrammeerd zijn om het virus door te sturen naar een netwerk van apparaten. Aanvallers richten zich ook op enorme computerbronnen of serverparken zonder robuuste cyberbeveiligingsarchitectuur en hoe langer ze onopgemerkt blijven, hoe meer cryptocurrency ze mining met behulp van de rekenkracht van de machines van het slachtoffer.

Soorten cryptojacking

Drie primaire soorten cryptojacking-aanvallen presenteren zich als Bitcoin miner infecties, waaronder de volgende:

Bestandsgebaseerde cryptojacking

Bij bestandsgebaseerde cryptojacking wordt malware gedownload die wordt uitgevoerd op het apparaat van het slachtoffer. Deze vorm van kwaadaardige crypto mining richt zich op de computer van het slachtoffer om de verwerkingskracht ervan te gebruiken voor het delven van cryptocurrencies.

Hackers verspreiden schadelijke software via verschillende methoden, waaronder geïnfecteerde bijlagen, schadelijke websites of gecompromitteerde bijlagen. Zodra de malware is geactiveerd, installeert het zichzelf op het systeem van het apparaat en draait het voortdurend, ook na opnieuw opstarten. Het geïnfecteerde script draait op de achtergrond van het apparaat, waardoor het energieverbruik toeneemt en de prestaties afnemen.

Browser-gebaseerde cryptojacking

Deze methode houdt in dat kwaadaardige JavaScript-code in een website of advertentie wordt ingevoegd, zodat deze wordt uitgevoerd wanneer een nietsvermoedende gebruiker de gecompromitteerde site bezoekt. Dit type cryptojacking-aanval vertrouwt op de verwerkingsmogelijkheden van het apparaat of de browser van het slachtoffer voor mining. Zodra malware is geïnjecteerd, draait JavaScript in de browser en minen ze crypto zonder medeweten of toestemming van de eigenaar. Browsergebaseerde cryptojacking kan elke computer, tablet of smartphone besmetten die toegang heeft tot de geïnfecteerde webpagina.

Cloud-gebaseerde cryptojacking

Cloud-gebaseerde cryptojacking houdt in dat een aanvaller illegaal toegang krijgt tot cloud-infrastructuur en gebruik maakt van slecht geconfigureerde security-instellingen. De hacker gebruikt vervolgens de cloudbronnen door mining software te installeren die gekochte zwakke security instellingen gebruikt.

De illegale mining software gebruikt de rekenkracht van de cloud server op een gedecentraliseerde en gedistribueerde manier. Helaas is het niet gemakkelijk om cloudgebaseerde cryptojacking te detecteren omdat het geen directe invloed heeft op de apparaten van de gebruikers, hoewel het wel leidt tot high running costs voor de serviceprovider.

Cryptojacking aanvalsmethoden

Er zijn twee primaire manieren waarop hackers de apparaten van slachtoffers binnendringen om in het geheim cryptomunten te mining. De eenvoudigste methode die cryptojacking-aanvallers gebruiken om de rekenkracht van een slachtoffer te stelen, is door legitiem uitziende e-mails naar mensen te sturen en hen aan te moedigen op links te klikken. De crypto mining malware wordt op het apparaat geplaatst door het slachtoffer op een kwaadaardige code te laten klikken. Het kwaadaardige script draait dan op de achtergrond en verstuurt de resultaten via afstandsbediening en commando-infrastructuur.

De tweede methode bestaat uit het injecteren van bugs in websites of advertenties op meerdere websites. Het script wordt automatisch uitgevoerd wanneer een geïnfecteerde advertentie verschijnt of wanneer een slachtoffer een kwaadaardige website bezoekt. Hackers gebruiken deze twee methoden afzonderlijk of als een hybride om hun rendement te maximaliseren.

Bronnen van cryptojacking-malware

Een van de beste manieren om je apparaten te beschermen tegen de risico’s van cryptojacking-malware is te weten waar je het waarschijnlijk tegenkomt. De meest voorkomende plaatsen waar je crypto mining bugs kunt tegenkomen zijn in nepspellen en apps die geactiveerd worden wanneer iemand ze downloadt. Andere zijn kwaadaardige websites of geïnfecteerde software supply chains en e-mailbijlagen die gebruikers ontvangen van onbekende afzenders.

Hackers kunnen ook authentieke softwareleveranciers onderscheppen en compromitteren om bugs te injecteren in de systemen of applicaties van de leverancier.

Waarom cryptojacken sommige miners?

Legitieme Bitcoin mining is een lucratieve manier om BTC te verdienen, en net als in elke andere business willen sommige miners inkomsten genereren zonder de bijbehorende kosten te maken. Hoewel het onethisch is, stelt cryptojacking gewetenloze miners in staat om de middelen van nietsvermoedende slachtoffers uit te buiten om crypto te delven. Door het gebruik van dure hardware voor cryptomining en hoge elektriciteitsrekeningen te vermijden, maken ze winst zonder grote overheadkosten te maken, wat het aantrekkelijk maakt voor cybercriminelen.

Cryptojacking aanvalsvoorbeelden

Hieronder volgen enkele voorbeelden van eerdere cryptojacking-activiteiten en hun impact op de beoogde bedrijven.

Microsoft

De Microsoft Store identificeerde in 2019 acht apps die betrokken waren bij kwaadaardige Bitcoin mining activiteiten. De softwarefabrikant realiseerde zich dat de bronnen die werden gebruikt om crypto te delven dezelfde, echte bronnen waren die door gebruikers waren geïnstalleerd. Microsoft verwijderde uiteindelijk de geïnfecteerde apps die werden gebruikt om Monero (XMR) te delven, ook al was de schade al aangericht. De JavaScript die door de aanvallers in de apps was geïnjecteerd, zorgde ervoor dat de gerichte apparaten verminderde en vertraagde prestaties ondervonden.

Los Angeles Times

Mediahuizen zijn niet gespaard gebleven van de gevaren van cryptojacking, met The Los Angeles Times als slachtoffer in 2018. Het incident richtte zich op een rapportpagina waarbij mensen die de pagina opriepen hun apparaten lieten infecteren. De bug bleef lange tijd onopgemerkt, wat betekende dat de hackers de computermiddelen van de slachtoffers gebruikten om een sterke hoeveelheid Monero te mining.

Coinhive

Coinhive werd in 2017 gelanceerd als een cryptomijndienst en stelde website-eigenaren in staat om een JavaScript-code in te voegen waarmee ze Monero (XMR) tokens konden delven op hun websites.

Het plan, bekend als “in-browser mining”, was een vorm van kwaadaardige Bitcoin mining. Hoewel Coinhive bedoeld was als een authentieke methode voor website-eigenaren om inkomsten te genereren uit hun websites zonder advertenties, gebruikten aanvallers het om cryptojacking-malware in de computers van slachtoffers te injecteren. Coinhive zou uiteindelijk in maart 2019 worden gesloten na toegenomen regelgevend toezicht en afnemende interesse van gebruikers.

Palo Alto Networks

Bij de cryptojacking van Palo Alto Networks in 2020 probeerden hackers Docker-images aan te vallen om XMR te miningen. Palo Alto Networks ontdekte een onwettig plan voor crypto mining waarbij malware werd afgeleverd op systemen van slachtoffers via Docker-images op hun Hub-netwerk, waarmee maar liefst $ 36.000 werd verdiend. Het schema van de aanvallers, dat meer dan twee miljoen images infecteerde, floreerde omdat het voor gebruikers moeilijk was om de aanwezigheid van cryptojacking-code te detecteren.

Hoe jezelf beschermen tegen cryptojacking

Je hebt alleen robuuste cryptobeveiligingsmaatregelen nodig om te voorkomen dat je schadelijke software downloadt. Gebruikers moeten echter stappen ondernemen om te voorkomen dat hackers hun apparaten discreet cryptojacken om crypto te mining.

De volgende security maatregelen helpen je om veilig te blijven voor cryptojackers:

- Werk je software en apparaten consequent bij: Alle nieuwe software security updates verhelpen effectief bestaande kwetsbaarheden door hackers die altijd op zoek zijn naar losse eindjes in software en systemen.

- Accepteer alleen software van betrouwbare bronnen: Software van onwettige bronnen kan crypto-mining malware bevatten die wordt uitgevoerd zodra het is geïnstalleerd. Controleer altijd de authenticiteit om er zeker van te zijn dat je met officiële bronnen te maken hebt voordat je software downloadt, en controleer reviews.

- Blijf uit de buurt van verdachte websites: Vermijd illegale streaming sites, torrentsites of sites die illegale software hosten, omdat deze de security infrastructuur of veiligheidsprotocollen missen die je op legitieme websites vindt.

- Activeer advertentieblokkers in uw browsers: Gebruik advertentieblokkers om wormen te detecteren en te blokkeren die verschijnen als pop-ups, schadelijke advertenties en zoekmachines die cryptojacking-scripts bevatten.

- Schakel JavaScript uit als je het niet gebruikt: JavaScript is favoriet bij cryptojackers die de programmeertaal gebruiken. Je kunt JavaScript uitschakelen wanneer je het niet gebruikt om jezelf te beschermen tegen cryptojacking risico’s.

- Implementeer robuuste verificatieprocedures: Overweeg om sterke verificatieprocedures te implementeren, zoals meerdere manieren om de identiteit van gebruikers te verifiëren voordat gebruikers toegang krijgen tot je systemen of netwerken. Dit kan helpen voorkomen dat hackers toegang krijgen tot uw gevoelige systemen.

- Cloudbronnen beveiligen: Beveilig uw cloud computing-diensten tegen cryptojacking door data in rust of in transit te versleutelen, software regelmatig bij te werken of gebruik te maken van sterke authenticatie.

- Gebruik anti-botbeveiliging: Gebruik software of andere bestaande technologieën om bots te detecteren en tegen te houden, die aanvallers kunnen gebruiken om malware te verspreiden. Anti-botbescherming is effectief in het voorkomen dat malware uw computers op netwerken bereikt.

Hoe te reageren op een cryptojacking-aanval

Als je ongelukkig genoeg bent om te beseffen dat je slachtoffer bent geworden van cryptojacking, moet je snel reageren met behulp van de standaard cyberincidentbestrijdingsprocedure. De stappen omvatten indamming, uitroeiing en herstel.

Hieronder volgen enkele manieren om je apparaten of netwerken te beveiligen zodra je een poging tot cryptojacking vermoedt of identificeert.

- De kwaadaardige code uitroeien: In het geval van een JavaScript-aanval is het uitroeien van het browsertabblad waarop het script werd uitgevoerd de eerste belangrijke stap. Werk daarna de webfilters van uw systeem bij om de URL van de geïnfecteerde website te blokkeren die het kwaadaardige script heeft gestart.

- Sluit geïnfecteerde infrastructuur af: In het geval van een cloud-gebaseerde cryptojacking aanval, is het noodzakelijk om gecompromitteerde containers af te sluiten voordat je ze opnieuw kunt opstarten. Desalniettemin zou het helpen als u de hoofdoorzaak achterhaalt om herhaling te voorkomen.

- Beperk machtigingen: Voorkom dat de aanvallers uw cloudinfrastructuur opnieuw bezoeken door API-sleutels opnieuw te genereren, machtigingen voor de getroffen cloudresources te beperken en een wachtwoordmanager te installeren.

- Leren en aanpassen: Trek essentiële lessen uit uw ervaring om te begrijpen hoe hackers uw systemen hebben geïnfiltreerd. Volg trainingen die u helpen rode vlaggen te herkennen, zodat u in de toekomst direct kunt reageren en uw security kunt herstellen.

Blijf veilig voor cryptojacking

Cryptojacking is een relatief nieuwe vorm van ongrijpbare malware, maar het aantal aanvallen neemt toe en ze worden steeds geraffineerder van aard. Omdat de meeste gebruikers een inbraak pas merken als het te laat is, is het voorkomen van een aanval altijd beter dan het zoeken naar een remedie. Naast het letten op rode vlaggen op sites, apps en phishingpogingen, moeten systeembeheerders en apparaateigenaren proactief zijn en beveiligingssystemen installeren om cryptojacking tegen te gaan.

Veelgestelde vragen

What is an example of cryptojacking?

Is cryptojacking illegal?

What is the difference between ransomware and cryptojacking?

Is crypto mining Illegal?

What are cryptojacking methods?

What is a real-life example of cryptojacking?

What type of malware is cryptojacking?

How do you detect cryptojacking?

What are the dangers of cryptojacking?

Why is it called ransomware?

Trusted

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt op basis van de informatie op onze website is strikt op eigen risico.