Het Federal Bureau of Investigation (FBI) van de Verenigde Staten, het Cybersecurity and Infrastructure Security Agency (CISA), het Nederlands Nationaal Cyber Security Centrum (NCSC-NL) en het European Cybercrime Centre (EC3) van Europol hebben een gezamenlijke waarschuwing uitgegeven voor Akira ransomware.

De groep is verantwoordelijk voor aanvallen op meer dan 250 bedrijven en kritieke infrastructuren sinds maart 2023, voornamelijk in Noord-Amerika, Europa en Australië.

Evolutie en aanvalstechnieken van Akira

Akira-bedreigers hebben vanaf 1 januari 2024 naar schatting 42 miljoen dollar aan losgeld betaald. Ze richten zich op verschillende sectoren en baren organisaties wereldwijd grote zorgen.

Akira is oorspronkelijk geschreven in C++ en versleutelde bestanden met de extensie .akira. Er zijn echter variaties ontstaan. Vanaf augustus 2023 gebruikte de groep de op Rust gebaseerde Megazord ransomware, waarbij een .powerranges-extensie werd toegevoegd aan de versleutelde bestanden. Bij sommige aanvallen worden nu zowel de Megazord- als de Akira-variant ingezet voor een grotere impact.

Lees meer: Top oplichting met cryptocurrency in 2024

De FBI en cyberbeveiligingsonderzoekers hebben de oorspronkelijke toegangsmethoden van Akira getraceerd. Meestal maken ze gebruik van bekende kwetsbaarheden in Cisco VPN-services die multifactor authenticatie (MFA) missen. Ze komen ook binnen via remote desktop protocollen, spear phishing en gecompromitteerde referenties.

Eenmaal binnen in een netwerk, maken Akira-aanvallers nieuwe domeinaccounts aan om persistentie te behouden. Vervolgens maken ze gebruik van credential scraping tools zoals Mimikatz om privileges te verhogen. Systeemverkenning en de identificatie van domeincontrollers worden uitgevoerd met tools als SoftPerfect en Advanced IP Scanner, samen met native Windows-commando’s.

Akira-acteurs schakelen vaak security-software uit voordat ze zich lateraal verplaatsen over gecompromitteerde netwerken. Er is waargenomen dat PowerTool antivirusprocessen uitschakelt om detectie te omzeilen.

Om gevoelige data te stelen, maken Akira-operators veelvuldig gebruik van exfiltratietools zoals FileZilla, WinSCP en cloudopslagdiensten. Ze zetten commando- en controlekanalen op met AnyDesk, RustDesk en Cloudflare Tunnel.

Volgens het dubbele afpersingsmodel versleutelen Akira-acteurs systemen nadat ze data hebben gestolen. Hun losgeldbrief bevat een unieke code en een .onion URL om contact met ze op te nemen. Ze specificeren geen initieel losgeldbedrag, waardoor slachtoffers onder druk worden gezet om te onderhandelen.

Losgeld wordt betaald in Bitcoin aan crypto wallet adressen die door de dreigingsactoren zijn verstrekt.

Om extra druk uit te oefenen, dreigen de Akira-bedreigers bovendien om ge-exfiltreerde data te publiceren op het Tor-netwerk en hebben ze in sommige gevallen bedrijven gebeld die het slachtoffer waren geworden, volgens rapporten van de FBI.

De FBI, CISA, EC3 en NCSC-NL hebben uitgebreide aanbevelingen gedaan voor de systeem- en netwerkontdekkingstechnieken van de Akira-dreigingsactoren. Het implementeren van deze maatregelen kan het risico op een succesvolle aanval sterk verminderen.

“Naast het toepassen van risicobeperkende maatregelen raden de FBI, CISA, EC3 en NCSC-NL aan om het beveiligingsprogramma van uw organisatie te oefenen, te testen en te valideren tegen het dreigingsgedrag dat in kaart is gebracht in het MITRE ATT&CK for Enterprise-framework in deze advisory,” schreef CISA in zijn rapport.

Lees meer: Top 5 fouten in cryptobeveiliging en hoe ze te vermijden

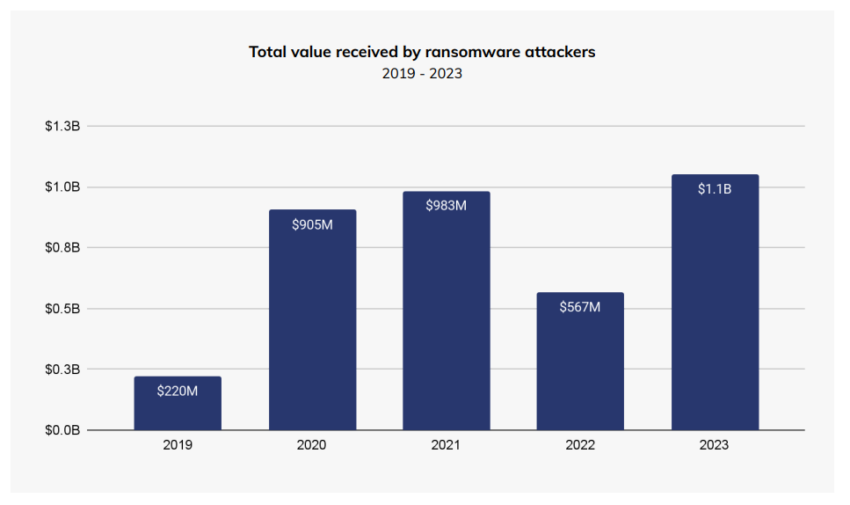

Volgens een Chainalysis-rapport van februari 2024 zijn ransomware-aanvallen in 2023 geïntensiveerd, waarbij $ 1 miljard is afgeperst van slachtoffers. Dit benadrukt de groeiende cyberdreiging en de noodzaak voor organisaties om hun cyberverdediging te verbeteren.

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt op basis van de informatie op onze website is strikt op eigen risico.