Volgens Malwarebytes richt een geavanceerde malware-scamcampagne zich op crypto-handelaren. De campagne maakt gebruik van hun verlangen naar gratis premium tools door de Lumma Stealer en Atomic Stealer (AMOS) informatie-stelende malware te verspreiden via Reddit-berichten.

Deze schadelijke software, die zich voordoet als gekraakte versies van het populaire handelsplatform TradingView, plundert de cryptocurrency wallets van slachtoffers en steelt gevoelige persoonlijke gegevens.

Crypto-scam alert: gekraakte TradingView verspreidt malware

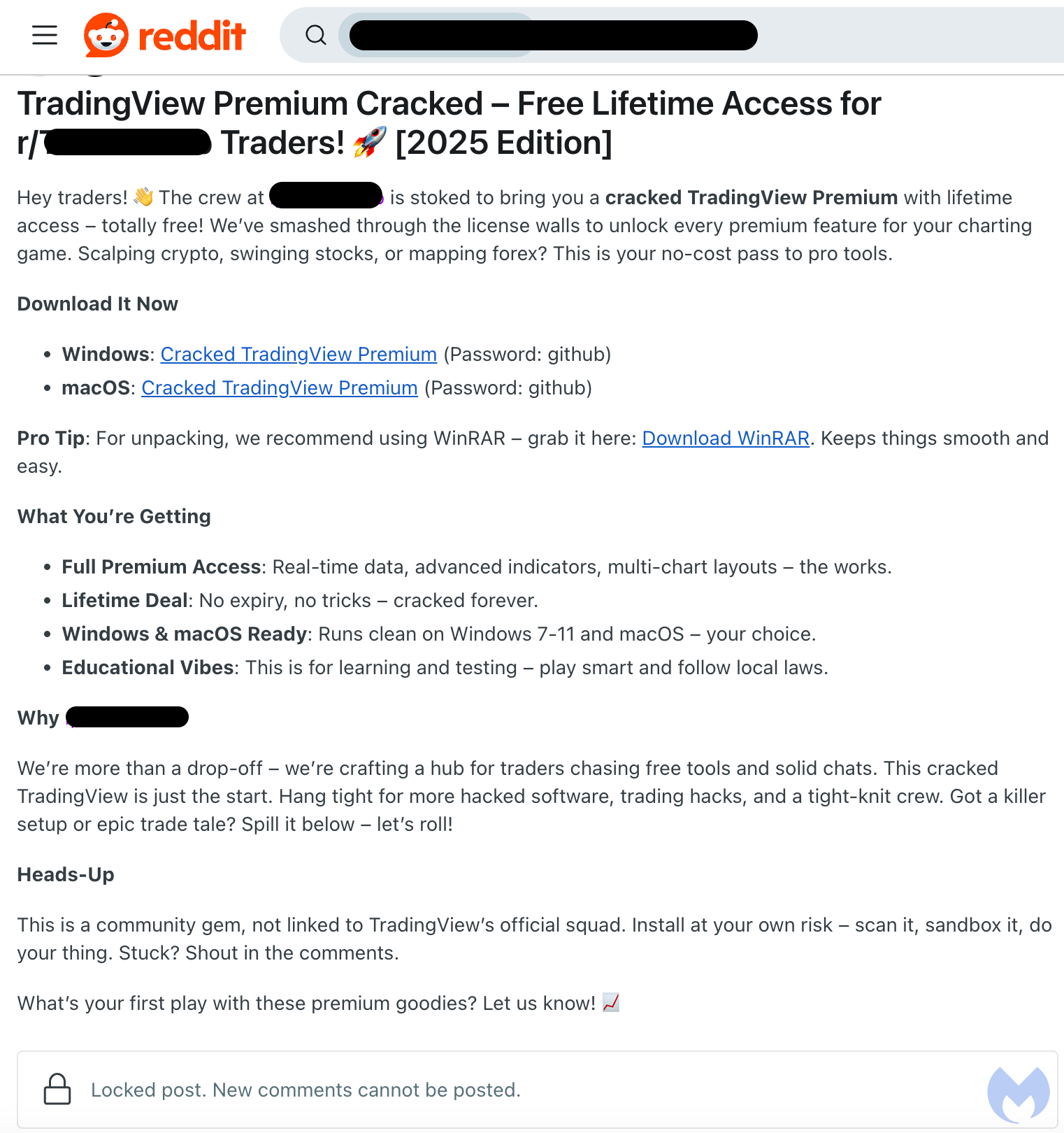

In zijn laatste blog waarschuwde het cybersecuritybedrijf dat oplichters zich richten op cryptocurrency-gerichte subreddits en frauduleuze gratis levenslange toegang aanbieden tot TradingView’s premium functies.

“We werden gewaarschuwd voor Mac- en Windows-stealers die momenteel worden verspreid via Reddit-berichten die zich richten op gebruikers die zich bezighouden met cryptocurrency-handel. Een van de veelvoorkomende lokmiddelen is een gekraakte softwareversie van het populaire handelsplatform TradingView,” aldus de blog.

De belofte van een “gekraakte” versie—ontgrendelde premium functies zonder kosten—heeft zich bewezen als een onweerstaanbare lokker voor nietsvermoedende gebruikers. Echter, het downloaden van deze illegale versies komt met een hoge prijs.

“Deze twee malwarefamilies hebben verwoestingen aangericht, persoonlijke gegevens van slachtoffers geplunderd en hun verspreiders in staat gesteld aanzienlijke winsten te maken, voornamelijk door cryptocurrency wallets over te nemen,” voegde de post toe.

Opmerkelijk is dat het onderzoek van Malwarebytes een geavanceerde malwarecampagne aan het licht bracht. Deze campagne maakt gebruik van meerdere lagen van verhulling, verouderde infrastructuur en social engineering-tactieken om gevoelige gegevens te stelen.

Bij het onderzoeken van de twee downloadlinks ontdekte Malwarebytes dat de bestanden werden gehost op een niet-gerelateerde en verdachte website. Bovendien zijn ze dubbel-gezipt en met een wachtwoord beveiligd. Dit geeft aan dat het geen legitieme software is.

Op Windows wordt de malware geleverd via een verhuld BAT-bestand. Het voert vervolgens een kwaadaardig AutoIt-script uit. Bovendien, volgens het onderzoek, communiceert deze malware met een server die recent is geregistreerd door een individu in Rusland.

Ondertussen identificeerde Malwarebytes de malware op macOS als een variant van AMOS, een informatie-steler die zich richt op Mac-systemen. De malware controleert op virtuele machines om detectie te vermijden en stopt als het er een detecteert.

De malwarevariant exfiltreert gevoelige gebruikersgegevens, waaronder browsergegevens, cryptocurrency wallet-informatie en persoonlijke gegevens, naar een server gehost in de Seychellen.

“Wat interessant is aan dit specifieke schema is hoe betrokken de oorspronkelijke poster is, door de thread te gaan en ‘behulpzaam’ te zijn voor gebruikers die vragen stellen of een probleem melden,” onthulde het onderzoek.

Naast deze malwarecampagne vormen andere opkomende bedreigingen aanzienlijke risico’s voor de crypto-gemeenschap. Bijvoorbeeld, Scam Sniffer heeft ontdekt dat hackers nep Microsoft Teams-sites gebruiken om malware te verspreiden naar crypto-gebruikers. Dit leidt op zijn beurt tot datalekken, diefstal van inloggegevens, sessiekaping en het leegmaken van wallets.

Dit komt kort nadat Microsoft StilachiRAT ontdekte, een remote access Trojan die zich specifiek richt op crypto-gebruikers. StilachiRAT steelt systeeminformatie, inloggegevens en digitale wallet-gegevens, met de focus op 20 cryptocurrency wallet-extensies op Chrome.

Ondertussen onthulde een eerder rapport van Kaspersky een andere zorgwekkende trend: cybercriminelen chanteren YouTube-influencers met valse copyrightclaims. De chantage dwingt hen om een crypto-mining Trojan, SilentCryptoMiner, te promoten, wat de veiligheidsrisico’s waarmee de crypto-gemeenschap wordt geconfronteerd verder intensiveert.

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt op basis van de informatie op onze website is strikt op eigen risico.