Cyberbeveiligingsbedrijf SlowMist heeft een geraffineerde phishing-operatie ontdekt door de Lazarus Group, een hackerscollectief dat vermoedelijk is gevestigd in Noord-Korea, waarbij een partner van Fenbushi Capital zich voordeed op LinkedIn.

Het doel van deze actie was om misbruik te maken van de toegang van werknemers en hun waardevolle assets te stelen.

Crypto phishing-aanvallen escaleren nu Lazarus Group zich richt op LinkedIn

Fenbushi Capital, een risicokapitaalverstrekker op het gebied van blockchain die sinds 2015 gevestigd is in Shanghai, loopt voorop bij het ondersteunen van innovatieve projecten op verschillende continenten. De naam en reputatie van het bedrijf in het hervormen van sectoren zoals financiën en gezondheidszorg maakte het een aantrekkelijk front voor slechte actoren.

Volgens de Chief Information Security Officer van SlowMist, die het pseudoniem 23pds gebruikt, maakte de Lazarus Group valse identiteiten aan op LinkedIn, vermomd als partners van Fenbushi Capital. Ze namen contact op met potentiële doelwitten onder het mom van investeringsmogelijkheden of netwerken op conferenties.

Lees meer: Crypto-oplichtingsprojecten: Hoe valse tokens te herkennen

“Kijk uit voor de Lazarus-aanval op de neppe Fenbushi Capital op LinkedIn!” waarschuwt 23pds.

Vorige week deed SlowMist al een soortgelijke waarschuwing. Het bedrijf ontdekte dat Lazarus Group zich momenteel via LinkedIn richt op individuen om via malware privileges of assets van werknemers te stelen.

De werkwijze was systematisch misleidend. Eerst benaderden de hackers high level executives of HR-personeel via LinkedIn. Ze deden zich voor als werkzoekenden die gespecialiseerd waren in React- of blockchainontwikkeling.

Vervolgens moedigden ze de nietsvermoedende werknemers aan om hun coderingsrepository te bekijken en een code uit te voeren die hun vaardigheid demonstreerde. Deze code was echter kwaadaardig, ontworpen om de security van het systeem in gevaar te brengen en ongeautoriseerde toegang mogelijk te maken.

Deze strategie was niet de eerste onderneming van Lazarus Group die LinkedIn gebruikte als hulpmiddel voor zijn activiteiten. In een opmerkelijk incident uit juli 2023 werd een programmeur bij CoinsPaid in Estland misleid om een kwaadaardig bestand te downloaden.

De gebeurtenis vond plaats tijdens wat werd voorgesteld als een sollicitatiegesprek via een videoverbinding. Dit gebrek aan security leidde tot een verwoestende diefstal van $37 miljoen bij CoinsPaid.

“De aanval zelf was erg snel. Het zijn professionals,” merkte Pavel Kashuba, medeoprichter van CoinsPaid, op.

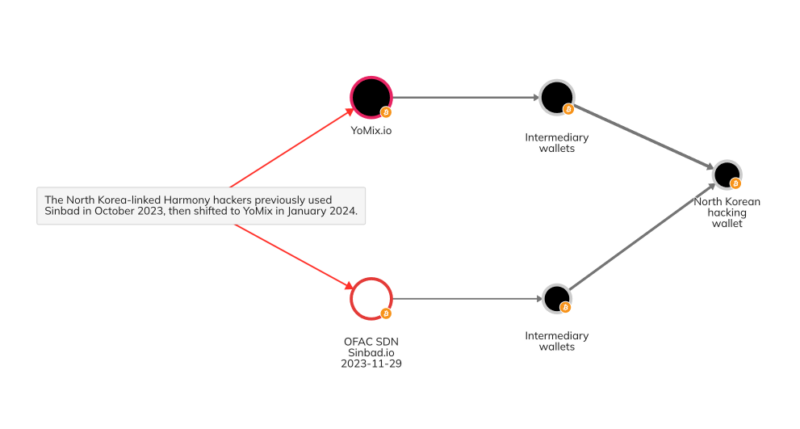

Verdere analyse door Chainalysis laat zien dat groepen zoals Lazarus hun methoden voor het witwassen van gestolen geld hebben aangepast en verfijnd. Na de takedown van populaire mixers zoals Sinbad en de sanctionering van Tornado Cash, zijn Noord-Koreaanse hackers overgestapt op nieuwere technologieën.

Ze gebruiken nu de Bitcoin-gebaseerde mixer YoMix om hun transacties te verdoezelen.

Lees meer: Top 7 Tornado Cash Alternatieven in 2024

Met behulp van geavanceerde witwastechnieken zoals chain hopping en cross-chain bridges, heeft Lazarus Group zijn strategieën verder verbeterd. Het doel is om detectie te ontwijken en de waarde van illegale activiteiten te maximaliseren.