Op zondag werd Loopring, het op Ethereum gebaseerde ZK-rollup protocol, getroffen door een grote inbreuk op de security. Dit incident resulteerde in miljoenen dollars verlies.

De aanval was gericht op de Guardian wallet recovery service, waarbij misbruik werd gemaakt van een kwetsbaarheid in het two-factor authentication (2FA) proces.

Loopring werkt samen met experts en autoriteiten na de hack

Met de Guardian-service van Loopring kunnen gebruikers vertrouwde wallets aanwijzen voor security-taken, zoals het vergrendelen van een gecompromitteerde wallet of het herstellen van een wallet als de seed phrase verloren is gegaan. De hacker omzeilde deze service en begon ongeautoriseerde wallets te herstellen met een enkele guardian.

Door de 2FA-service van Loopring te omzeilen, deed de hacker zich voor als de eigenaar van de wallet. Hierdoor kon de hacker toestemming krijgen voor het herstelproces, het eigendom opnieuw instellen en assets uit de getroffen wallets halen. De exploit trof vooral wallets zonder meerdere of derde partij beschermers.

Lees meer: 9 Crypto Wallet Security Tips To Safeguard Your Assets

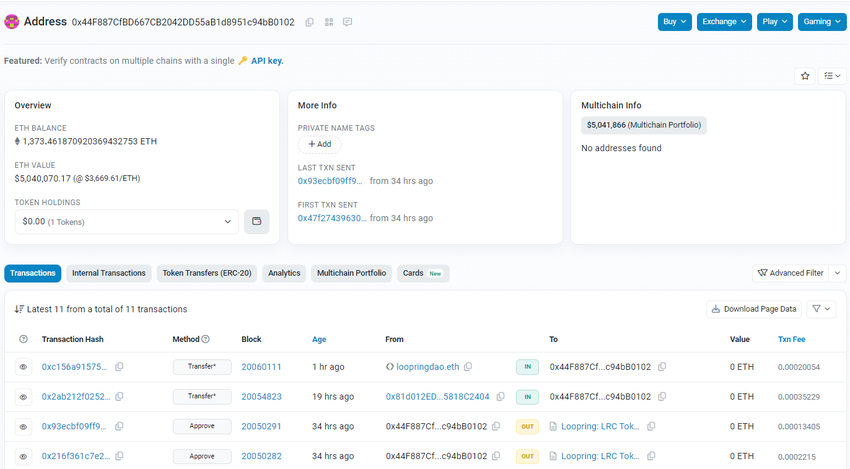

Het team identificeerde twee wallet adressen die betrokken waren bij de inbreuk. On-chain data geeft aan dat één wallet ongeveer $5 miljoen heeft onttrokken aan de gecompromitteerde wallets, die nu volledig zijn omgewisseld naar Ethereum (ETH).

Loopring verklaarde dat ze samenwerken met Mist security experts om te bepalen hoe de hacker hun 2FA service heeft gecompromitteerd. Ze hebben ook tijdelijk Guardian-gerelateerde en 2FA-gerelateerde activiteiten opgeschort om gebruikers te beschermen, waardoor de compromittering is gestopt.

“Loopring werkt samen met wetshandhaving en professionele security teams om de dader op te sporen. We zullen updates blijven geven zodra het onderzoek vordert,” voegde het eraan toe.

Het incident vond plaats nadat verzamelaar van cryptomarktgegevens CoinGecko het slachtoffer werd van een datalek via zijn externe e-mailserviceprovider GetResponse. Op 5 juni compromitteerde de hacker het account van een GetResponse werknemer en exporteerde bijna 2 miljoen contacten van CoinGecko’s account.

Deze aanvaller verstuurde vervolgens 23.723 phishing e-mails via het account van een andere GetResponse klant. De kwaadwillenden gebruikten CoinGecko’s domein niet om schadelijke e-mails te versturen.

CoinGecko verzekerde zijn gebruikers verder dat de hacker ondanks de inbreuk hun accounts en wachtwoorden niet in gevaar bracht. De gelekte data bevatte echter wel namen van gebruikers, e-mailadressen, IP-adressen en de locaties waar e-mails werden geopend.

Lees meer: Top 5 fouten in cryptobeveiliging en hoe ze te vermijden

CoinGecko heeft gebruikers geadviseerd om waakzaam te zijn als reactie op de inbreuk, vooral wanneer ze e-mails ontvangen die airdrops voorstellen. Het platform drong er ook bij gebruikers op aan om te voorkomen dat ze op links klikken of bijlagen downloaden uit onverwachte e-mails en zich te houden aan aanbevolen security maatregelen.