Crypto-oplichters kunnen vaak slachtoffers verslaan die niet beschikken over een basisopleiding in cyberbeveiliging. Sommigen beweren dat kunstmatige intelligentie (AI) de oplossing is voor betere beveiliging, maar onderzoekers zoals Jeremiah Fowler beweren dat menselijke intelligentie prima is.

Bedrijven als Cyvers.ai trainen AI om ongebruikelijke activiteit op de keten te herkennen. Anchain.ai gebruikt AI in zijn Web3SOC framework om kwetsbaarheden in slimme contracten te identificeren.

Op het moment van schrijven is er nog weinig te melden over het succes van deze glimmende nieuwe tools. In elk geval zijn ze op zijn best een aanvulling op goed, ouderwets speurwerk.

Vraag het maar aan cyberbeveiligingsonderzoeker Jeremiah Fowler.

De cyberexpert, ooit een medewerker van een groot softwarebedrijf, werd later samen met collega-cyberonderzoeker Bob Diachenko medeoprichter van het cyberonderzoeksbureau Security Discovery.

Sinds de oprichting heeft het bedrijf aanzienlijke vooruitgang geboekt in het helpen van mensen om cryptozwendel te voorkomen door gevoelige gegevens te beschermen. Hoewel het bedreigingslandschap is geëvolueerd om nieuwe technologieën te omarmen, blijven de aanvalsmethoden vergelijkbaar met vervlogen tijden.

De sleutel tot het bestrijden van cybercriminaliteit is volgens Fowler basale cyberhygiëne. Hij zegt dat het opleiden van werknemers over robuust wachtwoordbeheer en de gevaren van het klikken op schadelijke links de eerste verdedigingslinie is.

Dezelfde regels gelden voor cryptobeleggers, die het slachtoffer kunnen worden van oplichting door onwetendheid of verwaarlozing. Een schijnbaar eindeloze lijst van softwarebugs die hackers kunnen misbruiken voegt nog meer gevaar toe aan de mix.

Maar er is hoop voor cryptobeleggers. Lees verder voor meer informatie.

Eén gebruikersfout leidde tot cyberaanval bij Colonial Pipeline

In de begindagen van het bankieren was de diefstal van contant geld de grootste bedreiging voor individuele banken. Met de komst van nieuwe gedigitaliseerde systemen profiteerden dieven van de relatief nieuwe cyberbeveiligingsindustrie om geraffineerde plannen uit te voeren.

Hoewel deze diefstallen op het eerste gezicht erg geraffineerd leken, onthult de autopsie een spoor van broodkruimels dat in het volle zicht verborgen bleef.

Neem bijvoorbeeld de aanval op de Colonial Pipeline in 2021, waardoor de levering van 2,5 miljoen vaten olie aan de oostkust werd stopgezet. Een aanvaller kreeg toegang via een gelekt wachtwoord om op afstand toegang te krijgen tot de fabriek.

Onderzoek wees uit dat het wachtwoord op het dark web stond. Een medewerker gebruikte waarschijnlijk een wachtwoord dat bij een andere aanval gecompromitteerd was om de verbinding te beveiligen.

Gebruikersfouten liggen vaak aan de basis van de meeste exploits

De hack zelf was helemaal niet geavanceerd. Het kwam allemaal neer op een gebruikersfout waar iedereen het slachtoffer van kan worden.

Werknemers ontvangen soms e-mails die gerelateerd zijn aan websites die ze hebben bezocht. In veel gevallen zorgt de bekendheid van de site of bepaalde woorden ervoor dat de ontvanger de e-mail opent en zich niet realiseert dat ze zijn opgelicht tot het te laat is.

Volgens Fowler is social engineering het moeilijkst te stoppen omdat het gebaseerd is op een relatie tussen het slachtoffer en de oplichter. De oplichter zorgt ervoor dat het slachtoffer persoonlijke of financiële informatie prijsgeeft nadat hij zijn vertrouwen heeft gewonnen.

Maar nogmaals, de aanvalsvector is geen ingewikkelde exploitatie van een bug in een server ergens. Het meeste werk van de hacker wordt uitgevoerd op het open internet, waardoor het relatief eenvoudig te traceren is.

Toch wil dat niet zeggen dat er geen geraffineerde spelers rondlopen.

Eén zwakke schakel begint infiltratie bij Marriott

In 2019 beschreef de CEO van Marriott International, Arne Sorenson, een inbreuk op de gastendatabase van hun recent overgenomen Starwood-hotelketen.

Op 8 september 2016, kort na de overname, signaleerde een databasecontrolesysteem, IBM Guardium, een verdacht verzoek om het aantal rijen in de Starwood-database te retourneren. Volgens de CEO gebruikte de hacker de inloggegevens van een beheerder om de ongebruikelijke zoekopdracht uit te voeren.

Een onderzoek door een derde partij onthulde dat hackers malware gebruikten om een computer in de gaten te houden en er controle over te krijgen.

Later ontdekte het forensisch bedrijf een tool die hackers gebruiken om het geheugen van een computer te onderzoeken op gebruikersnamen en wachtwoorden. Deze malware zorgde er waarschijnlijk voor dat de hackers wachtwoorden bemachtigden, waardoor ze toegang kregen tot andere delen van het netwerk van Starwood.

Onvermijdelijk ontdekte het team lekken van reserveringsgegevens van gasten en een database met paspoortgegevens. Naar verluidt betrof het lek de informatie van 500 miljoen klanten.

Ingewikkeld? Redelijk.

Maar nogmaals, het ging om het lekken van één set gegevens die toegang gaf tot het hele systeem. Dat was het zwakke punt.

Openbare blockchains maken het opsporen van crypto-oplichters eenvoudiger

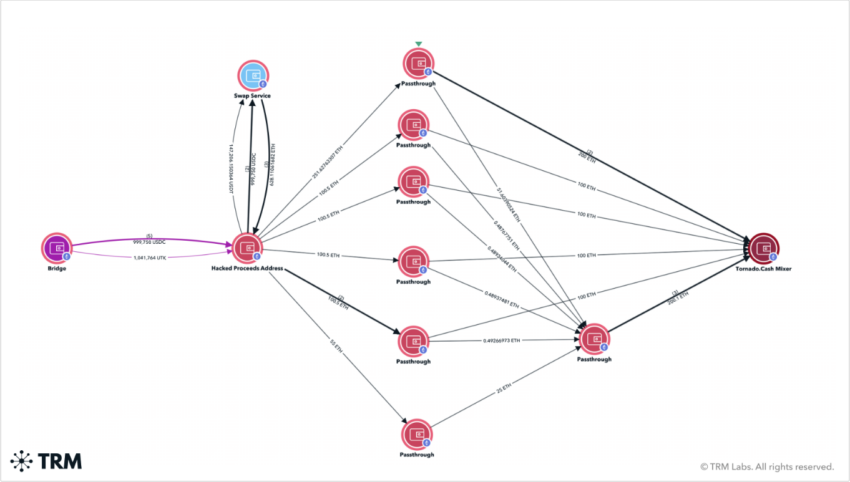

Wat crypto hacks betreft, de publieke aard van blockchains maakt het grotendeels onmogelijk om geavanceerde tracering toe te passen. In de meeste gevallen wordt de identiteit van een hacker na grote exploits gepubliceerd als een blockchainadres.

Dit maakt het makkelijker voor onderzoekers om de stroom van crimineel geld te volgen als de hacker geen mixer gebruikt. Zelfs dan is het traceren van de stromen tot dat punt nog steeds mogelijk.

Vorig jaar sanctioneerde het Amerikaanse ministerie van Financiën een mixer die ERC-20 tokens accepteerde om het risico te verkleinen dat het gebruikt zou kunnen worden om geld wit te wassen. De maatregel leidde tot protesten van Coin Center en andere groepen die zich verzetten tegen censuur.

Het volgen van Bitcoin-stromen is gemakkelijk, zegt beveiligingsonderzoeker

Het publieke karakter van de blockchain heeft het begrip privacy een beetje betwistbaar gemaakt.

Het is relatief triviaal voor iedereen om een tool te ontwikkelen om de geldstromen op populaire ketens zoals Ethereum en Bitcoin te volgen. Iedereen met een basiskennis van het proces van het ondertekenen van transacties en het hanteren van een blockchainverkenner kan de beschikbare gegevens gebruiken om een cryptospeurder te worden.

Voorkom dat u slachtoffer wordt van cryptomisdaad. Bekijk onze handige beveiligingstips hier.

Volgens Fowler is het opsporen van de gestolen Bitcoin het gemakkelijkste deel van de meeste onderzoeken. Hoewel het moeilijk is om de werkelijke persoon van een crypto-oplichter te kennen, omdat een cryptocurrency-adres hun identiteit verhult, kunnen broodkruimels die ze achterlaten in de vorm van e-mailadressen, ondersteuningsnummers of website-activa hun echte identiteit onthullen.

“Als criminelen een formule hebben die werkt, dupliceren ze die. Er is geen reden om het wiel opnieuw uit te vinden, maar tijdens het proces worden ze lui en laten ze aanwijzingen achter voor mensen zoals ik die weten waar ze moeten zoeken.”

Fowler stelt dat de crimineel voor het gerecht kan worden gebracht, zelfs als de activa niet kunnen worden teruggevonden. Hij zegt dat hij in plaats van de website van de scammer te onderzoeken met twijfelachtige middelen, de voorkeur geeft aan white hat of ethische methoden om te bepalen hoe geavanceerd hun netwerk is.

“Als ethisch beveiligingsonderzoeker keur ik ongeautoriseerde toegang tot een netwerk of website nooit goed, maar het is moeilijk om sympathie te voelen voor criminelen die het gemunt hebben op onschuldige cryptobeleggers wanneer de oplichters een gegevensincident krijgen of hun netwerk gecompromitteerd raakt.”

Bug bounties moeten een goed cyberbeleid aanvullen in plaats van vervangen. De cybersecurity-onderzoeker waarschuwt voor overmatig gebruik als primaire methode, omdat veel ethische onderzoekers een laag aanbod kunnen afslaan en een bedrijf kwetsbaar kunnen maken.

“In het bedrijfsleven zeggen we altijd dat het niet is of je een datalek hebt, maar wanneer je een datalek hebt… De laatste kosten van een datalek worden geschat op ongeveer $ 4 miljoen, maar kunnen de merkreputatie van een bedrijf zakelijk verwoesten.”

Uiteindelijk moeten bedrijven serieus werk maken van de bescherming van gebruikersgegevens. Wat er ook voor nodig is.

Heb jeiets te zeggen over de methoden van cyberbeveiligingsonderzoeker Jeremiah Fowler of iets anders? Schrijf ons of discussieer mee op ons Telegram-kanaal. Je kunt ons ook zien op TikTok, Facebook of X (Twitter).

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt op basis van de informatie op onze website is strikt op eigen risico.