Een Noord-Koreaans-nexus bedreigingsgroep verbetert zijn social engineering-methodes. Volgens een nieuw rapport van het Mandiant-team van Google gebruikt de groep nu AI-ondersteunde lokmiddelen bij hacks die op crypto zijn gericht.

Deze werkwijze laat zien dat cyberactiviteiten van staten tegen de digitale asset-sector blijven evolueren. Dit soort aanvallen nam in 2025 duidelijk toe.

Valse Zoom-call veroorzaakt malware-aanval op cryptobedrijf

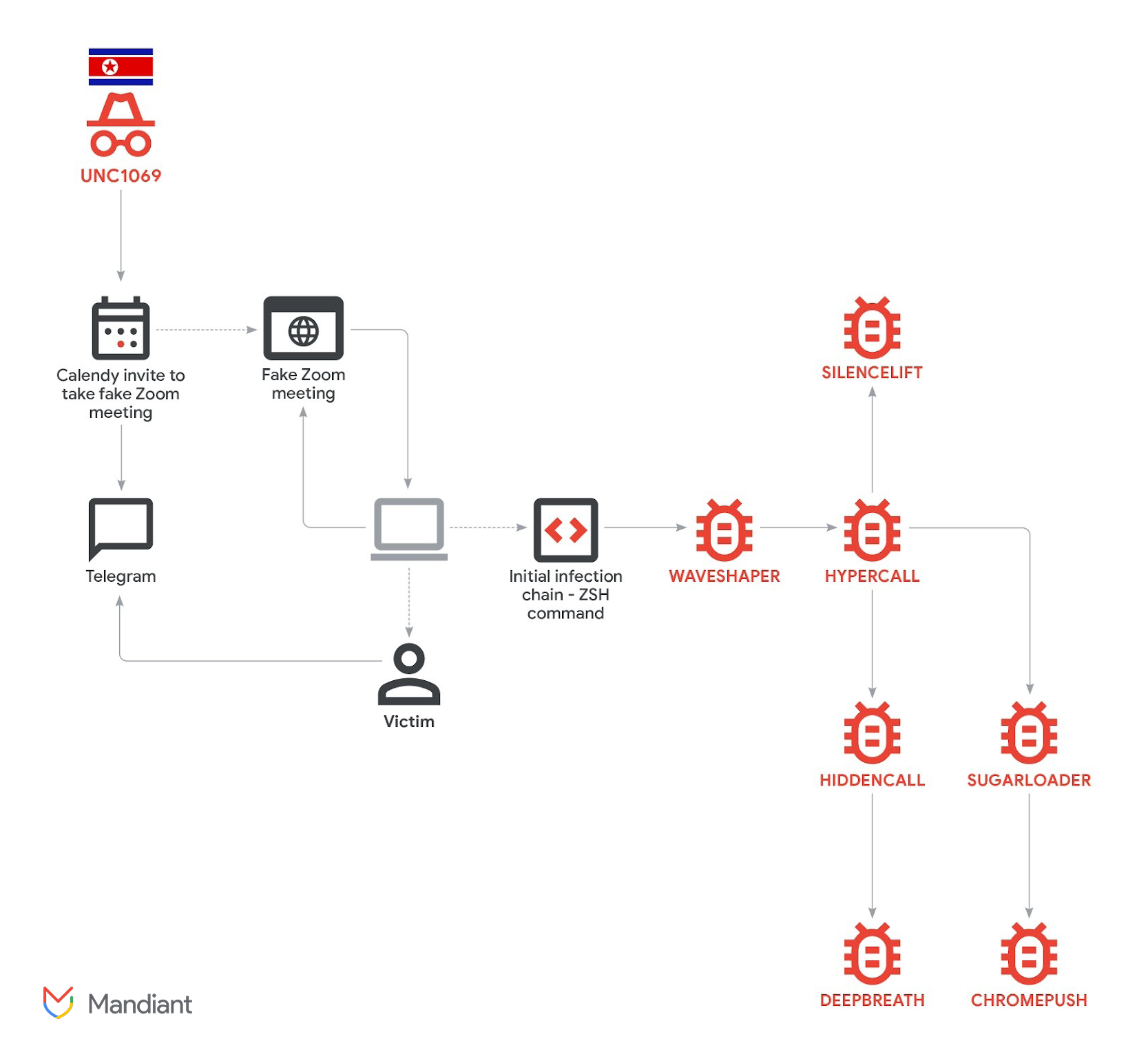

In het nieuwste rapport beschrijft Mandiant een onderzoek naar een aanval op een FinTech-bedrijf in de cryptocurrency-sector. De aanval is toegeschreven aan UNC1069. Dit is een financieel gemotiveerde bedreigingsgroep die minstens actief is sinds 2018 en gelinkt is aan Noord-Korea.

“Mandiant heeft gezien dat deze bedreigingsgroep zijn tactieken, technieken en procedures (TTP’s), tooling en doelwitten steeds verder ontwikkelt. Sinds minstens 2023 heeft de groep de focus verlegd van spear-phishing en traditionele financiële sector (TradFi) naar de Web3-sector, zoals gecentraliseerde exchanges (CEX), softwareontwikkelaars bij financiële instellingen, hightechbedrijven en individuen bij durfkapitaalfondsen,” staat in het rapport.

Volgens onderzoekers begon de inbraak met een gehackt Telegram-account van een leidinggevende uit de crypto-industrie. De aanvallers gebruikten het overgenomen profiel om contact op te nemen met het slachtoffer. Ze bouwden langzaam vertrouwen op en stuurden daarna een uitnodiging via Calendly voor een videogesprek.

De link naar de meeting stuurde het slachtoffer door naar een nep Zoom-domein, gehost op infrastructuur van de hackers. Tijdens het gesprek zag het slachtoffer naar eigen zeggen wat leek op een deepfake video van een CEO van een ander cryptocurrency-bedrijf.

“Hoewel Mandiant geen forensisch bewijs kon vinden om het gebruik van AI-modellen in dit specifieke geval onafhankelijk te bevestigen, lijkt deze aanpak sterk op een eerder publiekelijk gemeld voorval met soortgelijke kenmerken, waarbij zogenaamd ook deepfakes werden gebruikt,” staat verder in het rapport.

De hackers wekten de indruk dat er audioproblemen waren tijdens het online gesprek, om zo de volgende stap te rechtvaardigen. Ze vroegen het slachtoffer om bepaalde opdrachten op hun computer uit te voeren voor ”troubleshooting”.

Die opdrachten, aangepast voor zowel macOS als Windows, startten ongemerkt de aanvalsketen. Hierdoor werd op de achtergrond verschillende malware geïnstalleerd.

Mandiant ontdekte zeven verschillende malwarefamilies die bij de aanval werden gebruikt. De tools waren bedoeld om Keychain-wachtwoorden te stelen, browsercookies en logingegevens te halen, Telegram-sessies uit te lezen en andere gevoelige bestanden te verzamelen.

Volgens onderzoekers was het doel tweeledig: het mogelijk maken van diefstal van cryptocurrencies en het verzamelen van data voor toekomstige social engineering-aanvallen.

Het onderzoek toonde aan dat er uitzonderlijk veel malware-tools op één computer werden geïnstalleerd. Dat wijst op een zeer gerichte poging om zoveel mogelijk data van het slachtoffer te bemachtigen.

Dit incident is onderdeel van een bredere trend en geen op zichzelf staand geval. In december 2025 meldde BeInCrypto dat aan Noord-Korea gelinkte groepen meer dan $300 miljoen buitmaakten door zich tijdens nep Zoom- en Microsoft Teams-vergaderingen voor te doen als vertrouwde mensen uit de industrie.

De omvang van deze activiteiten in 2025 was opvallend groot. In totaal waren Noord-Koreaanse groepen verantwoordelijk voor $2,02 miljard aan gestolen digitale assets in 2025, een stijging van 51% ten opzichte van een jaar eerder.

Chainalysis onthulde ook dat scam-clusters die on-chain gelinkt zijn aan AI-diensten veel efficiënter zijn dan groepen zonder die connecties. Volgens het bedrijf wijst deze trend erop dat AI in de toekomst waarschijnlijk een standaardonderdeel wordt van veel scams.

Doordat AI-tools steeds beter en toegankelijker worden, is het maken van overtuigende deepfakes makkelijker dan ooit. De komende tijd zal blijken of de crypto-sector zijn beveiliging snel genoeg kan aanpassen om deze geavanceerde dreigingen het hoofd te bieden.