Een nieuwe cyberdreiging komt op uit Noord-Korea, waar door de staat gesteunde hackers experimenteren met het direct inbedden van kwaadaardige code in blockchain-netwerken.

Google’s Threat Intelligence Group (GTIG) meldde op 17 oktober dat de techniek, genaamd EtherHiding, een nieuwe evolutie markeert in hoe hackers malware verbergen, verspreiden en controleren binnen gedecentraliseerde systemen.

Wat is EtherHiding?

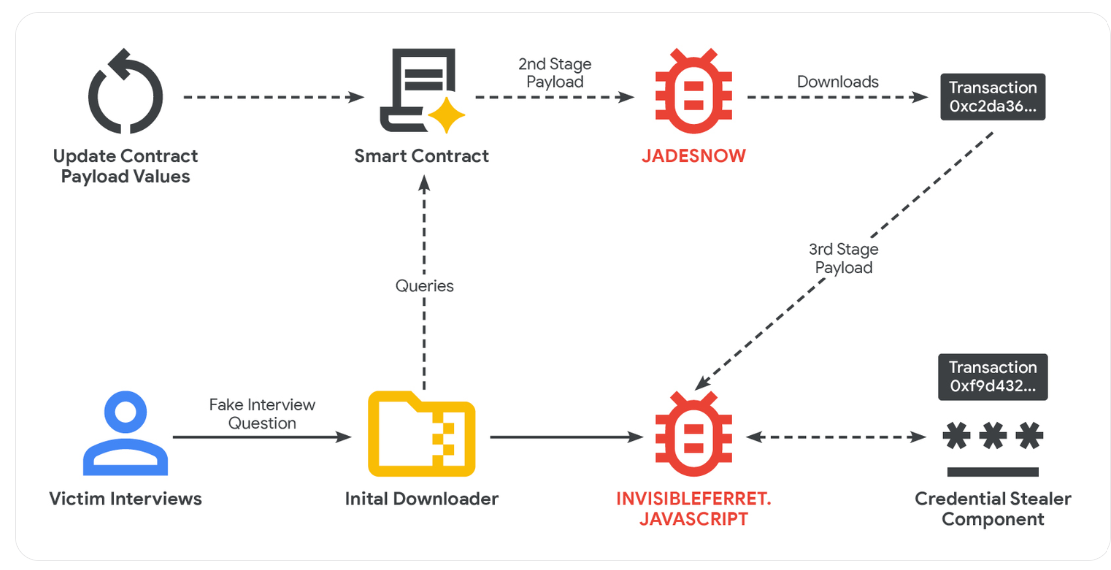

GTIG legde uit dat EtherHiding aanvallers in staat stelt om smart contracts en publieke blockchains zoals Ethereum en BNB Smart Chain te gebruiken om kwaadaardige payloads op te slaan.

Zodra een stuk code is geüpload naar deze gedecentraliseerde grootboeken, wordt het bijna onmogelijk om het te verwijderen of te blokkeren vanwege hun onveranderlijke aard.

“Hoewel smart contracts innovatieve manieren bieden om gedecentraliseerde applicaties te bouwen, wordt hun onveranderlijke aard in EtherHiding gebruikt om kwaadaardige code te hosten en te verspreiden op een manier die niet gemakkelijk kan worden geblokkeerd,” schreef GTIG.

In de praktijk compromitteren de hackers legitieme WordPress-websites, vaak door misbruik te maken van niet-gepatchte kwetsbaarheden of gestolen inloggegevens.

Nadat ze toegang hebben verkregen, voegen ze een paar regels JavaScript—bekend als een “loader”—toe aan de code van de website. Wanneer een bezoeker de geïnfecteerde pagina opent, maakt de loader stilletjes verbinding met de blockchain en haalt malware op van een externe server.

GTIG wees erop dat deze aanval vaak geen zichtbare transactiesporen achterlaat en weinig tot geen kosten vereist omdat het off-chain gebeurt. Dit stelt de aanvallers in staat om onopgemerkt te opereren.

Opmerkelijk is dat GTIG het eerste geval van EtherHiding terugvoerde naar september 2023, toen het verscheen in een campagne genaamd CLEARFAKE, die gebruikers misleidde met valse browserupdate-meldingen.

Hoe de aanval te voorkomen

Cybersecurity-onderzoekers zeggen dat deze tactiek een verschuiving in Noord-Korea’s digitale strategie signaleert, van het simpelweg stelen van cryptocurrency naar het gebruik van blockchain zelf als een stealth-wapen.

“EtherHiding vertegenwoordigt een verschuiving naar next-generation bulletproof hosting, waarbij de inherente kenmerken van blockchain-technologie worden hergebruikt voor kwaadaardige doeleinden. Deze techniek onderstreept de voortdurende evolutie van cyberdreigingen, aangezien aanvallers zich aanpassen en nieuwe technologieën in hun voordeel gebruiken,” verklaarde GTIG.

John Scott-Railton, een senior onderzoeker bij Citizen Lab, beschreef EtherHiding als een “experiment in een vroeg stadium”. Hij waarschuwde dat het combineren ervan met AI-gedreven automatisering toekomstige aanvallen veel moeilijker te detecteren zou kunnen maken.

“Ik verwacht dat aanvallers ook zullen experimenteren met het direct laden van zero-click exploits op blockchains die zich richten op systemen en apps die blockchains verwerken… vooral als ze soms worden gehost op dezelfde systemen en netwerken die transacties afhandelen / wallets hebben,” voegde hij toe.

Deze nieuwe aanvalsmethode kan ernstige gevolgen hebben voor de crypto-industrie, aangezien Noord-Koreaanse aanvallers aanzienlijk productief zijn.

Gegevens van TRM Labs tonen aan dat Noord-Koreaanse gelinkte groepen dit jaar alleen al meer dan $1,5 miljard aan crypto-assets hebben gestolen. Onderzoekers geloven dat deze fondsen helpen bij het financieren van Pyongyang’s militaire programma’s en pogingen om internationale sancties te omzeilen.

Gezien dit, adviseerde GTIG crypto-gebruikers om hun risico te verminderen door verdachte downloads te blokkeren en ongeautoriseerde webscripts te beperken. De groep drong er ook bij beveiligingsonderzoekers op aan om kwaadaardige code te identificeren en te labelen die binnen blockchain-netwerken is ingebed.